皆さん、こんにちは。ユニリタ戌亥です。

先日のシステム管理者の日のイベントをご覧になりましたでしょうか?

私は参考にさせていただきたいと思うところはたくさんありました。

特にauカブコム証券の道場様がご講演された「auカブコム証券流SRE」は最新のシステム課題であったので非常に参考になりました。

SRE(Site Reliability Engineer)という言葉は最近よく耳にするようになりました。

現在放映中のTBSドラマ「半沢直樹」にもでてきたのは驚きでした。

半沢直樹部長の出向先である東京セントラル証券がアドバイスするIT会社スパイラルの天才ハッカー高坂 圭が半沢直樹のクラウドファイルフォルダにあるデータを守るためにハッキングする時に「SREチーム呼んで!」といっておりました。

あの場面は半沢直樹の危機を守る迫力満点のシーンでしたし、パスワードが簡単であると侵入される危険が高いということや、そのほかにもIT運用のさまざまな課題が描かれており、視聴者にも情報システムの大変さを少しは理解いただけたのかなと感じました。

私自身はそれを見ながらが、「サーバーをシャットダウンすれば誰もアクセスできなくなるのに」とツッコミを入れておりましたが、まあ、SREはサイトの運用を安定させるのが仕事ですからそれはやっちゃダメでしょうね。

さて、前回はネットワークの話をしました。

リモートワーク(サテライトオフィスも含む)を快適におこなうためのユニリタFUNは重要なインフラになります。

ユニリタFUNは「柔軟性・セキュリティ・コスト」の3つの相反する問題を解決する仕組みとして構築されました。

しかし、ここでVPNが大きな課題になります。

テレワークが増えて来たことで、多くの企業はVPNの問題に気づきはじめました。

それはVPNが持つネットワークやサーバーへ大きな負荷をかけるという特性により、大規模なVPN環境を構築するには、かなりのコストがかかるということです。

私どももご多分に漏れず、すべてのリクエストをVPNで社内ネットワークを経由することになると、最終的にはコストが上がり時間あたりの生産性は下がると考えています。

Withコロナ、ニューノーマルのいま、発想の転換をしなければなりません。

さてどのようにすればよろしいでしょうか?

■ ITインフラの難しさ

働き方改革をするためにはITインフラに柔軟性が必要となります。

そのためにSD-WAN(ユニリタFUN)という「ネットワークのソフトウェア化」をおこなってきました。

一方で、いろいろな場所で働くということはセキュリティに関してのリスクが増えます。

つまり、セキュリティと柔軟性という相反することを同時におこなわなければなりません。

そんなところに最近、ゼロトラストという概念が提唱され始めました。

ゼロトラストとは、従来のセキュリティの概念である「ファイヤーウォールの内と外でセキュリティレベルを分ける」という考え方ではなく、内側も外側も同様のセキュリティレベルとして考え、システムを利用する方法をいいます。

例えば、社内Webサイトはhttpにしている会社はどれだけいるでしょうか?社外のホームページなどは、ほとんどの企業でhttpsを利用しているにもかかわらずです。

なぜ社内だけhttpとする必要があるのでしょうか?コストの問題でしょうか?

そんなことはありません。

端末の証明書ではなく、サーバー証明書なので、すべてのサーバーに証明書を入れてもそんなに高くなるわけではありません。

もしも証明書を購入するコストを削減したい場合はLet‘s Encript(https://letsencrypt.org/ja/)などの無料の署名書を使うこともできます。

昨今クラウドの利用が増えてきましたので、社内ネットワークは安全で社外ネットワークは危険という考え方の発想を転換しなければなりません。

Googleは8年間かけてゼロトラストに移行したと報告されておりますので、この概念を実行するにはしっかりとした計画が必要になります。

■ VPNはもう古い

VPNの問題点とはなんでしょう。

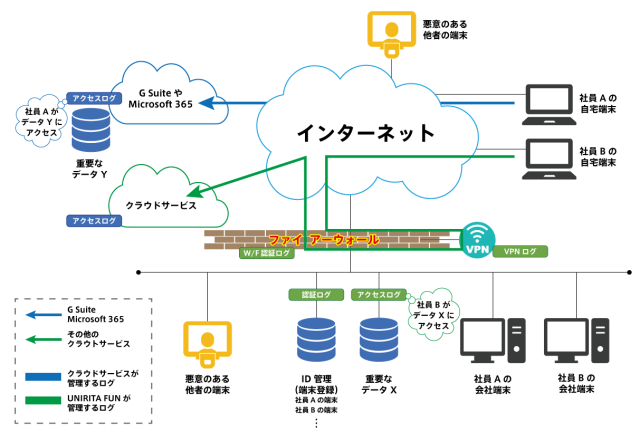

VPNは「社内は安全」、「社外は危険」という発想に基づいたセキュリティの考え方です。ファイヤーウォールがすべてのセキュリティを守ってくれるという考え方です(図1黄色の線)。

まずはこの発想を転換しなければなりません。

なぜなら、ファイヤーウォールの内側も決して安全ではないからです。

図1. ユニリタFUNのネットワーク概要

2019年の12月ごろに当社のお客様と、ネットワーク構築に関して情報交換をしました。

そのお客様はいち早くSD-WANを構築したお客様です。

その時に、VPNを通さない仕組みを紹介してくれました(図1青の線)。その当時は、あまり深く考えておらず、私の理解は「ネットワークの負荷を下げるのも必要だ!」程度のものでした。

そこで、当社も真似をして、G SuiteとMicrosoft 365のトランザクションだけ社内ネットワークを経由しない設定をすることができないかを検討し、一部そういう設定をしました。

おかげさまで、在宅勤務でVPNを利用しながらWeb会議を利用しても、ソフトウェアの方で、自動的に社内LANを経由するリクエストと経由しないで直接ローカルネットワークを使うリクエストが自動的に区別され、社内ネットワークに負荷をかけることがなかったので一定の効果はあったと思います。

セキュリティ的に気になるかもしれませんが、G SuiteおよびMS Office365にもログがありますので、それを活用します。

課題は社内ネットワークを通るリクエストもG SuiteやMicrosoft 365へのリクエストも同じID管理で認証をおこなえているかどうかです。これは次回お話をしたいと思います。

■ VPNは社内ネットワークの延長ではない

このようにネットワーク環境を整備してきましたが、それでも実際に全社員の在宅勤務を実現するというのはそんな容易なことではありません。

その後も、在宅勤務をするために利用者のやりたいこととネットワークのギャップを埋めていく必要がありました。

しかし、埋まらない部分が次から次へとでてきたのです。

それは、利用者はVPNでつなげている自宅のネットワークも社内のネットワークと同じ扱いにしたいというものです。

つまり、これまでファイアーウォール(F/W)の中と外で守られていたものを完全に無視しはじめたのです。

いや、自宅のネットワークが会社のF/Wの外にあることを理解していないのかもしれません。

VPN=安全と間違った考え方を利用者に擦り込んでしまったのはわれわれ情報システム部の問題であると思います。

VPNはあくまでも、「端末」を社内ネットワークにつないで利用するということです。

自宅の「ネットワーク」を社内ネットワークと接続するのとは意味が違います。

しかし、常時在宅勤務をする人たちは社内ネットワークと同じ利用方法を求めてきます。

特に当社のようなIT企業では、デバッグなどをおこなうために端末をサーバーの機能として利用したりもします。

もしも、自宅のネットワークを社内ネットワークの延長で考えるのであれば、それはすべての従業員の自宅ネットワークを社内LANと見立ててWANを構築しなければならなくなります。

そうしなければ、自宅の端末(兼サーバー)を守ることができません。

そしてその回線とルーターをすべての社員に提供するのは経済的に負担が大きすぎます。

しかし利用者はそれを求めています。冒頭に書きましたが当社では、働く場所を選択することができます。

そしてどこで働くかの判断基準は「生産性が上がる場所」ですので、自宅にそのような高価なネットワークとネットワーク機器を導入しなければならないのであれば、コスト的にオフィスで働いてもらった方がよいという判断をせざるを得なくなります。

そうならないための施策がゼロトラストに基づくネットワークの構築です。

次回は当社が考えるゼロトラストについての概要についてお話ししましょう。

私どもも未知の世界になりますが、読者の皆さんと情報交換をしながらそのコンセプトを実現していきたく思いますので、お声がけいただければ、情報交換をさせていただきたいと思います。

連載一覧

筆者紹介

情報システム部

部長 執行役員

戌亥 稔

情報システムはまだ2年目の若造です。

昨年1年は社員の働き方改革を支援するためにSD-WANの構築を行ってきました。

働く場所を固定しない柔軟な情報システムを目指しています。

本年度はデジタル変革(DX)をお客様に提案してきた経験を活かしてユニリタの社内システムのDXを目指しています。

コメント

投稿にはログインしてください